Grupo Lazarus ataca novamente: novo esquema de phishing cripto mira usuários do LinkedIn

A empresa de segurança cibernética SlowMist descobriu uma sofisticada operação de phishing do Lazarus Group, um coletivo de hackers supostamente sediado na Coreia do Norte, que envolvia se passar por um parceiro da Fenbushi Capital no LinkedIn.

O esquema acima de tudo tinha como objetivo explorar o acesso dos funcionários e roubar criptoativos.

Ataques de phishing cripto aumentam à medida que o Lazarus Group tem como alvo o LinkedIn

A Fenbushi Capital, empresa de capital de risco blockchain sediada em Xangai desde 2015, tem estado na vanguarda do apoio a projetos inovadores em todos os continentes. Assim sendo, o nome e a reputação Fenbushi em remodelar setores como o financeiro e o de saúde a tornaram uma frente atraente para agentes mal-intencionados.

Conforme o diretor de segurança da informação da SlowMist, que usa o pseudônimo 23pds, o Lazarus Group criou identidades falsas no LinkedIn, disfarçando-se de parceiros da Fenbushi Capital. Eles iniciaram contato com alvos em potencial sob o pretexto de oportunidades de investimento ou networking em conferências.

“Cuidado com o ataque do Lazarus à falsa Fenbushi Capital no LinkedIn!” alertou 23pds no X.

Alertas

Na semana passada, a SlowMist já havia feito um alerta semelhante. A empresa descobriu que o Lazarus Group atualmente visa indivíduos via LinkedIn para roubar privilégios ou ativos de funcionários por meio de malware.

O método de operação era sistematicamente enganoso. Primeiro, os hackers abordavam executivos de alto nível ou pessoal de RH por meio do LinkedIn. Eles se apresentavam como candidatos a emprego especializados em React ou desenvolvimento de blockchain.

Funcionários executam código malicioso

Em seguida, incentivavam os funcionários desavisados a visualizar seu repositório de codificação e executar um código que demonstrasse sua proficiência. No entanto, esse código era malicioso, projetado para comprometer a segurança do sistema e facilitar o acesso não autorizado.

Essa estratégia não foi o primeiro empreendimento do Lazarus Group usando o LinkedIn como uma ferramenta para suas atividades. Em um incidente notável de julho de 2023, um programador da CoinsPaid, na Estônia, foi induzido a baixar um arquivo malicioso.

O evento ocorreu durante o que foi apresentado como uma entrevista de emprego por meio de um link de vídeo. Esse lapso na segurança levou a um roubo devastador de US$ 37 milhões da CoinsPaid.

“O ataque em si foi muito rápido. Eles são profissionais”, comentou Pavel Kashuba, cofundador da CoinsPaid.

Refinamento de métodos, diz Chainalysis

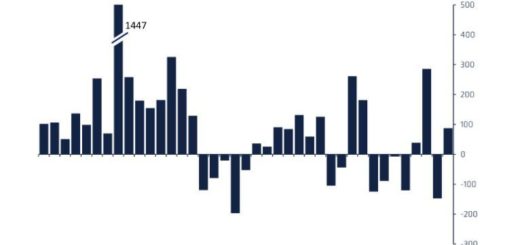

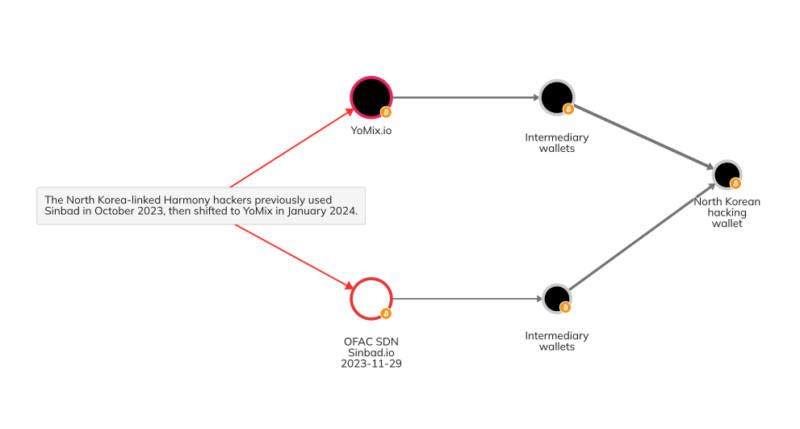

Uma análise mais profunda da Chainalysis destaca que grupos como o Lazarus adaptaram e refinaram seus métodos de lavagem de fundos roubados. Após a derrubada de mixers populares como o Sinbad e a sanção ao Tornado Cash, os hackers norte-coreanos mudaram para tecnologias mais novas.

Eles agora usam o misturador YoMix baseado em Bitcoin para ocultar suas transações.

Usando técnicas avançadas de lavagem, como salto on-chain e pontes entre cadeias, o Lazarus Group continuou a aprimorar suas estratégias. Seu objetivo é evitar a detecção e maximizar o valor extraído das atividades ilícitas.

O artigo Grupo Lazarus ataca novamente: novo esquema de phishing cripto mira usuários do LinkedIn foi visto pela primeira vez em BeInCrypto Brasil.