Cardano – Carteiras e seus vetores de ataque

Postado originalmente em ADAtainment em 09/03/2019 por Tommy Kammerer. Traduzido e revisado por Marcus Vinicius.

Aprenda um pouco sobre os diferentes tipos de carteiras no projeto Cardano, seus vetores de ataque e como manter seu ada seguro.

O termo “carteira” é um pouco confuso. Porque as suas ADAs não estão na sua carteira, no seu PC. Não, é melhor pensar que as carteiras seriam como “navegadores da Web” e suas ADAs seriam mais ou menos como sites ou blogs que você pode administrar, consultar e controlar com o conhecimento de seus respectivos endereços digitais (palavras ou chaves privadas).

Então, não é de se admirar que você possa instalar uma carteira com as mesmas palavras (seed) em vários PCs e todos exibirem o mesmo conteúdo, porque eles simplesmente consultam o blockchain. Pois como na analogia acima, elas seriam um tipo de Navegador(Browser) de páginas que você gerencia.

Existem basicamente 3 tipos de carteiras: carteiras de software, papel e hardware. Também gostaria de incluir carteiras da Web, que são, para ser mais preciso, também carteiras de software.

Todas as carteiras têm seus próprios vetores de ataque, mas eles têm uma coisa em comum: se alguém conseguir obter suas palavras-chave, já era. Suas ADAs se foram! Para sempre!

Ocasionalmente, você encontrará dois termos adicionais: carteira fria (cold wallet) e carteira quente (hot wallet), que eu gostaria de mencionar brevemente.

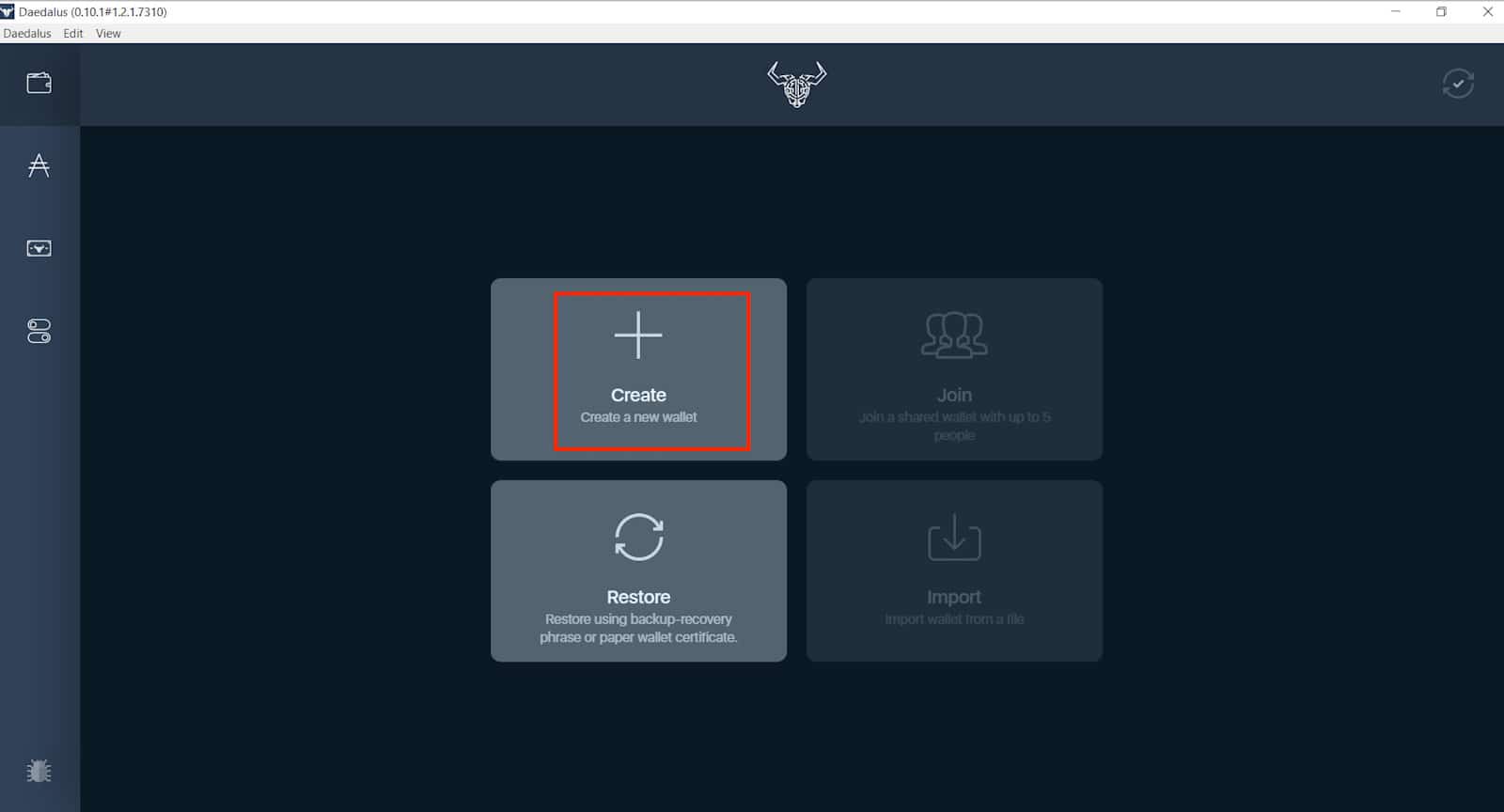

Uma carteira fria não está conectada à Internet, como uma carteira de papel. Daedalus pode criar essas carteiras de papel.

Por outro lado, uma carteira quente é conectada à Internet, ou seja, qualquer carteira de software como Daedalus ou Yoroi.

As carteiras de hardware são tipos especiais de carteiras frias. Na maioria das vezes, elas estão offline, mas são conectadas a um computador periodicamente. O chip seguro no qual sua chave privada está armazenada é separado do restante do sistema e sempre “offline”.

Uma abordagem comprovada é proteger uma pequena porção das suas ADAs em uma carteira quente e a maior parte das suas ADAs em uma carteira fria. A propósito, você vai poder fazer stake de suas ADA em qualquer tipo de carteira. Mesmo de uma carteira de papel. Está previsto no Roadmap.

Carteiras de software

Carteiras de software, como Daedalus ou Yoroi, são o tipo mais comum. Quando a carteira é criada, uma chave privada é gerada e criptografada usando a “senha de gasto” em um arquivo da carteira no computador ou smartphone.

Algumas pessoas podem pensar que a “senha de gastos” protegeria adicionalmente a “frase de recuperação”(seed). No entanto, este não é o caso. Quem tem a “frase de recuperação”(seed), não precisa de uma “senha de gastos”. Ele existe apenas para criptografar sua chave privada no disco rígido, caso seja roubada. Por esse motivo, você também deve digitar a “senha de gastos” ao enviar ada, delegar para um pool ou votar. A carteira precisa acessar a chave privada no momento e só poderá fazê-lo se você digitar a senha.

Se você esquecer sua senha de gastos, poderá simplesmente excluir a carteira e reinstalar tudo com a “frase de recuperação”(seed).

Vetores de ataque

As carteiras de software geralmente são atacadas por malwares:

Roubo de arquivo da carteira

O arquivo criptografado pode ser roubado por um programa malicioso ou por alguém que tenha acesso ao computador. Além disso, um invasor teria que conseguir a “senha de gastos”.

A “senha de gastos” pode ser registrada imediatamente pelo programa malicioso. Uma senha fraca também pode ser “adivinhada” por computadores se for muito curta ou aparecer em um dicionário/wordlist. (Bruteforce)

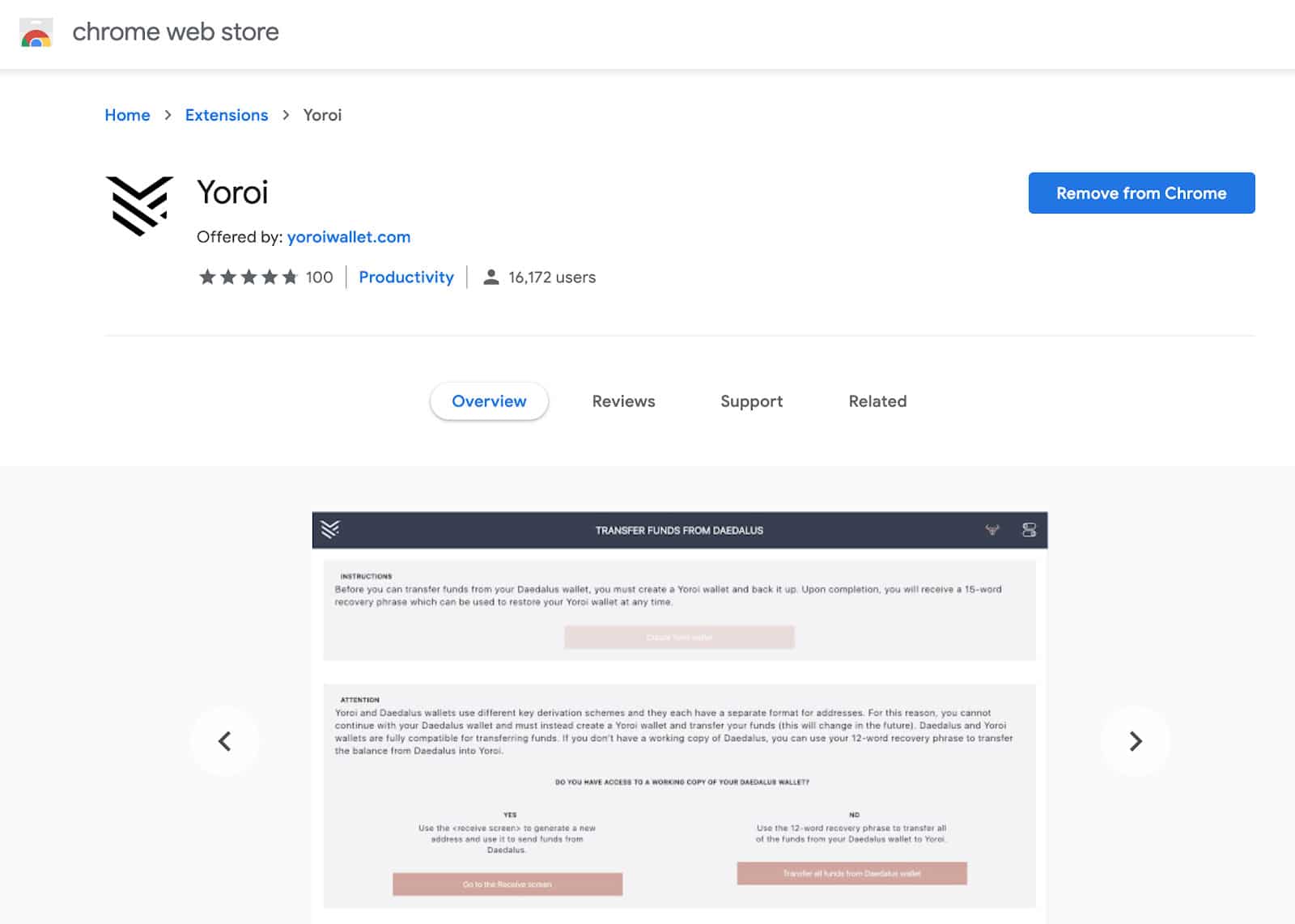

Carteira falsa

Outro vetor de ataque é implantar uma carteira falsa no PC ou smartphone da vítima. Assim que o usuário instala a carteira e insere sua “frase de recuperação”(seed), a carteira falsa envia todas as ADAs para um endereço gerenciado pelo atacante.

Essas carteiras falsas aparecem para Desktop e também nas Lojas de aplicativos. Elas copiam a aparência das originais e até os nomes dos desenvolvedores. Os nomes dos desenvolvedores são únicos nas lojas, mas uma escolha inteligente de caracteres pode, por exemplo, confundir “ADAtainment” com “ADAtalnment”.

Portanto, você deve sempre baixar carteiras e atualizações de fontes confiáveis e verificar o arquivo baixado com um hash posteriormente.

Hijack da “área de transferência”

Os programas maliciosos que alteram a “área de transferência”, os chamados seqüestradores de “área de transferência”, funcionam da seguinte maneira: monitoram constantemente a “área de transferência” e, assim que você copia um endereço, ele é silenciosa e secretamente substituído pelo endereço do invasor. Se você não verificar o endereço novamente após colar, estará em maus lençóis.

Os programas de malware “bons” têm um grande conjunto de endereços alternativos e selecionam um que seja mais semelhante ao endereço de substituição. Minha dica: após a inserção, verifique pelo menos os 10 primeiros e os 10 últimos caracteres de um endereço.

Conclusão

Daedalus e Yoroi são geralmente recomendados sem restrição, mas ambos têm suas vantagens e desvantagens. Se você ainda estiver pensando em qual das duas carteiras usar, nossa página de comparação da Carteira virtual o ajudará.

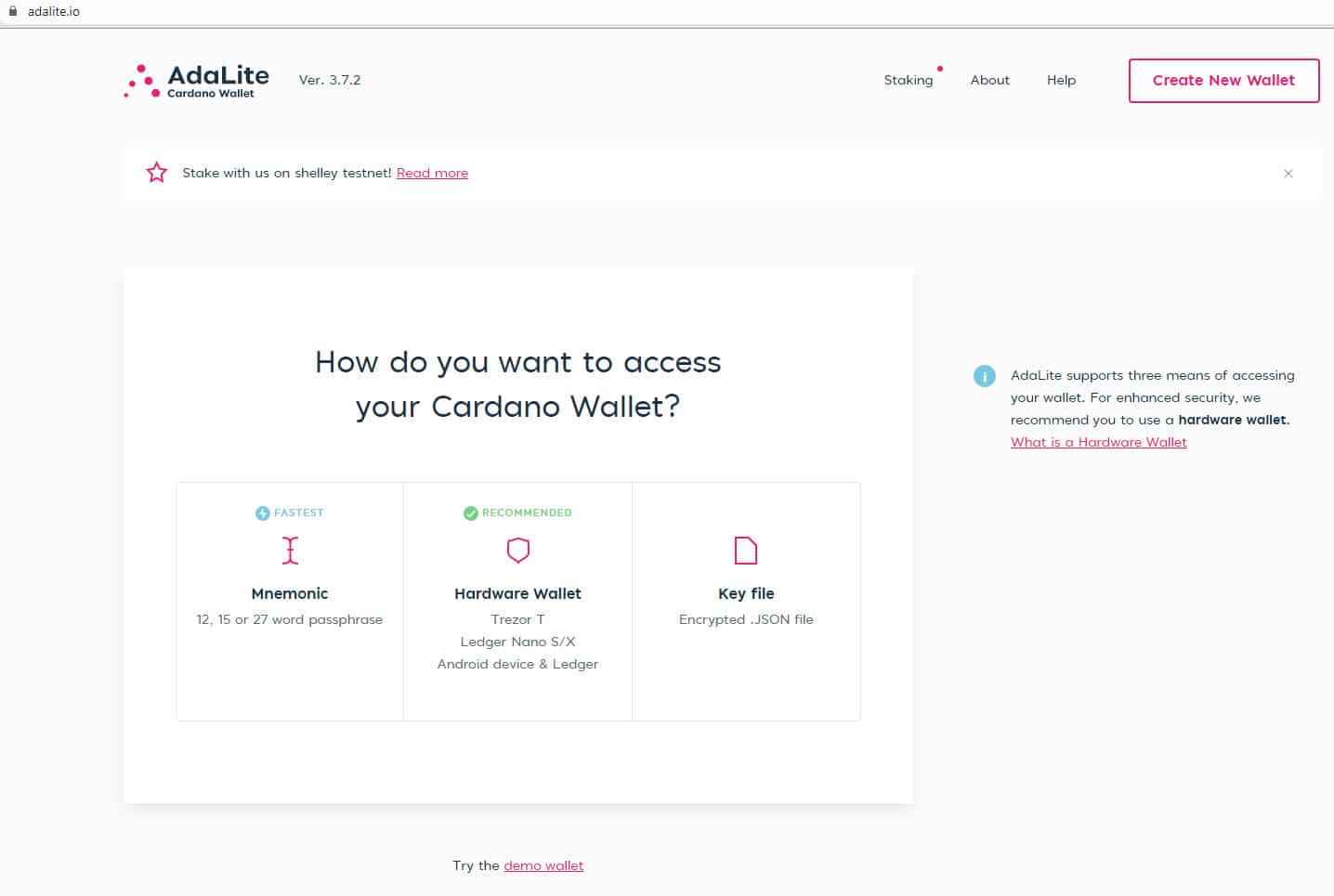

Web Wallets

As carteiras Web também são carteiras de software, mas eu gostaria de tratá-las separadamente aqui, já que você precisa visitar um site para usá-las. No site, você pode inserir a “frase de recuperação”(seed), carregar a chave privada por meio de um arquivo ou conectar-se a uma carteira de hardware.

Vetores de ataque

Boas carteiras da Web, como o AdaLite e Yoroi, são executadas quase completamente “localmente” no navegador e não transferem dados críticos, como a chave privada.

O maior perigo não é “visitar o site certo”, mas um malicioso que se passe por ele. E há várias maneiras de como isso pode acontecer:

Seqüestros de DNS

Para exibir as informações de um site, o computador deve primeiro receber os “endereços IP” do “endereço legível” digitado, como adatainment.com. Isso é melhor entendido como uma “lista telefônica”. O endereço adatainment.com é o “nome” e o “endereço IP” é o “número”. O computador deve procurar em uma lista telefônica (servidor DNS) qual número pertence ao nome.

Uma parte muito especial desta “lista telefônica” é o arquivo host no PC. Lá você pode, por exemplo, configurar itens para redirecionar ou bloquear páginas. Se alguém com acesso ao PC ou a um programa malicioso manipular esse arquivo, poderá inserir um número diferente para qualquer site. Como resultado, ao entrar no adatainment.com, você acaba em uma página preparada pelo invasor. Pode ser 100% parecido com o site real, mas faz coisas maliciosas.

Por uma questão de integridade, deve-se mencionar aqui que alterar o arquivo host não é a única maneira de executar um seqüestro de DNS. Entre outras coisas, você também pode alterar a entrada do servidor DNS, o que obviamente é mais complexo.

Alterar favoritos no navegador

Este ataque é muito fácil de realizar. Um programa malicioso ou alguém com acesso ao PC altera o site por trás do item favorito do navegador. Se você clicar no favorito, será direcionado para outra página. Claro que também há outro endereço na barra de endereços. Portanto, para esses ataques, são freqüentemente usados endereços muito semelhantes entre si, por exemplo adatainment.com é substituído por adatalnment.com.

Mensagens / Mensagens de Phishing

Você também pode ser redirecionado para um site falso, enviando e-mails ou mensagens de phishing com links para uma “nova versão especial”, “atualização muito importante” ou outras coisas tentadoras.

Outros PCs

A vantagem das carteiras da Web é que você não precisa de nenhum outro software. Mas você pode se sentir tentado a usar carteiras Web em outros PCs. Não! Você nunca sabe qual é a situação de segurança deste PC. Possivelmente, um programa que registra tudo que está sendo executado intencionalmente ou talvez o PC já esteja involuntariamente infectado por malware.

Conveniência

Como muitas vezes você precisa da sua chave privada ou da “frase de recuperação”(seed) de uma carteira da Web, os usuários podem ficar tentados a salvá-las sem criptografia em um arquivo de texto no PC. Lá, eles podem ser roubados rapidamente.

Hijack da área de transferência

Como nas carteiras de software, programas maliciosos que alteram a “área de transferência” também seriam um possível vetor de ataque aqui nas carteiras Web (carteiras Web também são carteiras de software).

Conclusão

AdaLite é um bom software. No entanto, pelas razões mencionadas, eu geralmente desaconselharia o uso irrestrito de carteiras web. Simplesmente porque são páginas da web e você acaba se enganando muito facilmente. Se você usá-las, recomendo que o faça junto com uma carteira de hardware. Dessa forma, você pode ter certeza de que nenhum dado crítico será transferido.

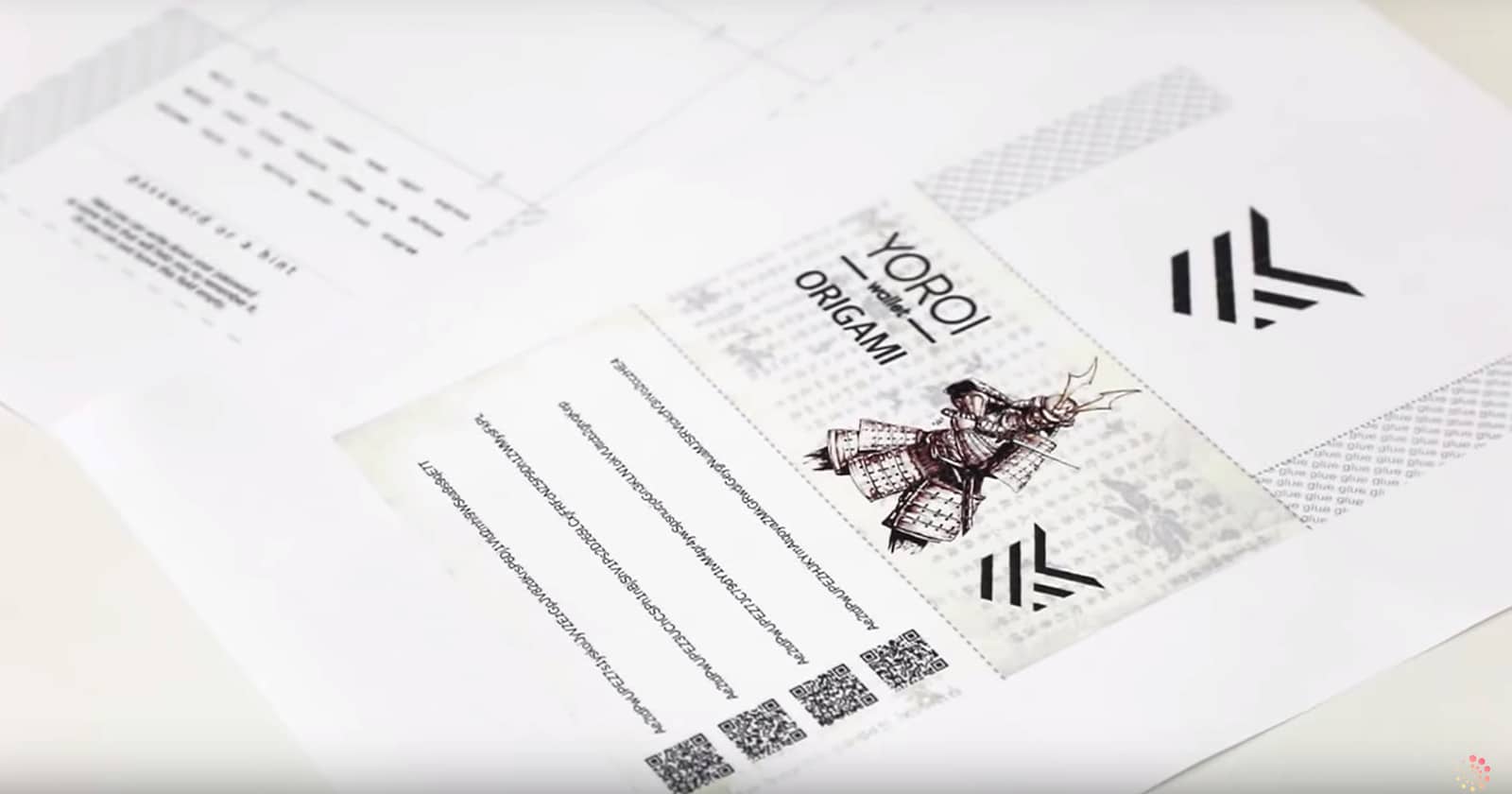

Carteiras de papel

Carteiras de papel, como as criadas pela Daedalus, são muito seguras em termos de “poderem ser hackeadas”. Ninguém pode hackear um pedaço de papel, especialmente se ele estiver bem guardada ou em um cofre.

A grande desvantagem é que neste caso você não pode mais usar suas ADAs. Para usar suas ADAs, você primeiro teria que importar a carteira de papel para sua Daedalus ou Yoroi. Assim que uma carteira de papel é importada, ela não é mais tão segura quanto antes, porque a chave privada é armazenada no computador.

O princípio: se você importar uma carteira de papel, ela não será mais uma carteira fria (cold wallet). Torna-se uma carteira quente (hot wallet) e você não deve mais usá-la.

Vetores de ataque

Ninguém pode hackear um pedaço de papel, mas pode roubá-lo. O objetivo de uma carteira de papel é: não armazenar suas palavras-chave digitalmente. É por isso que você não deve salvar uma carteira de papel como PDF, fotografá-la ou tirar uma captura de tela dela. Em algumas empresas, todas as impressões são arquivadas digitalmente; você não deve imprimir sua carteira de papel no trabalho.

Roubo

O roubo é certamente o vetor de ataque número 1. Isso inclui fotografar ou copiar a “frase de recuperação”(seed).

Perda / Destruição

Elas também podem ser facilmente perdidos ou destruídos pela água e pelo fogo.

Geradores maliciosos

Se você usar um programa mal-intencionado para criar uma carteira de papel, porque acabou de pesquisar no Google por “Paper Wallet Generator”, você vai passar pelo “trauma de sua vida” ao tentar importar a carteira novamente. suas ADAs se foram! Para sempre!

A propósito: só porque você usa um gerador de carteira de papel “offline” não significa que você está seguro. Um programa malicioso pode gerar muitos endereços aparentemente corretos. Mas estes são facilmente calculáveis pelo programador do gerador. Isto significa que, mesmo que você use esse programa em um PC que nunca foi conectado à Internet antes, suas ADAs serão perdidas. Para sempre!

Daedalus e Yoroi criam carteiras de papel. Elas podem ser importadas da próprio Daedalus ou da Yoroi.

Conclusão

As carteiras de papel são incríveis para o armazenamento a longo prazo de grandes quantidades de ADA, quando você tem uma maneira de armazená-las com segurança.

Carteiras de hardware

O bom de uma carteira de hardware é que, diferentemente de uma carteira de papel, você pode usá-la mesmo que a chave privada esteja protegida. É como uma mistura de carteira de software e carteira de papel.

Em uma carteira de hardware, a chave privada é armazenada em um chip especial. Através desse chip, a chave privada é isolada do resto do sistema e não pode ser usada diretamente. Uma vez armazenada, só pode ser usada através de uma interface, e não diretamente. Essa interface não tem opção para mostrar a chave privada, mas você pode assinar, por exemplo, transações com ela. Esse processo é mostrado no visor da carteira de hardware e deve ser confirmado com um botão.

Você deve pensar nisso como uma caixa blindada com um slot na parte superior e inferior. No topo, você joga a transação desejada e, no fundo, a transação assinada cai. Em seguida, é enviada para a rede. Esse design torna a chave privada de uma carteira de hardware segura, mesmo que esteja conectada a um computador executando algum tipo de malware. Enquanto o ser humano não puder ser enganado para confirmar uma transação que ele não deseja fazer.

Vetores de ataque

Como mostra a equipe do Wallet.Fail, as carteiras de hardware são livres de erros e os vetores de ataque podem ser bastante criativos. Como em uma carteira de papel, você primeiro precisa acessar o próprio dispositivo. Portanto, ela deve primeiro ser roubada ou já ter sido manipulada na cadeia de suprimentos / rota de transporte para o cliente.

Dispositivo pré-configurado

Isso nos leva ao vetor clássico de ataque para carteiras de hardware: a carteira já vem “pré-configurada”, às vezes até com uma boa bula com 24 palavras já ocupadas para recuperação e um pequeno manual. Se você usar uma carteira “pré-configurada”, em breve você perderá suas ADAs. Portanto, esses dois princípios devem ser observados:

- compre sempre diretamente do fabricante, por exemplo, através deste link: www.ledger.com.

- sempre configure você mesmo uma carteira de hardware, anotando você mesmo as palavras-chave. Após a configuração, você deve transferir um número muito pequeno de ADAs e testar a recuperação primeiro.

Roubo

Ao contrário de uma carteira de papel roubada, uma carteira de hardware exige que você insira um PIN(senha pequena). Se esse PIN for inserido três vezes incorretamente, a carteira de hardware será excluída automaticamente. Depois, só pode ser restaurada com a “frase de recuperação”(seed).

O caso será pior, é claro, se através de uma vulnerabilidade no sistema, a chave privada ou a “frase de recuperação”(seed) puderem ser extraídas de um dispositivo roubado. Como mostrado em TREZOR-T at the 35th Chaos Communication Congress (35C3), em dezembro de 2018.

Hijack da área de transferência

Programas maliciosos que alteram a “área de transferência” também seriam possíveis aqui. Mas, como o endereço também é mostrado na tela da carteira de hardware, esse ataque é mais fácil de detectar ao conferir o endereço genuíno.

PC comprometido

Uma maneira de atacar uma carteira de hardware é mostrar ao usuário no PC algo diferente (um endereço ou valor diferente) do que é realmente enviado à carteira de hardware. Portanto, o computador foi comprometido de alguma forma. É exatamente por isso que as carteiras de hardware têm uma tela e você sempre deve conferir a quantidade e o endereço de destino. Confirme a transação apenas se estiver tudo bem. Portanto, uma carteira de hardware também é segura, se o computador tiver sido comprometido, desde que a pessoa não possa ser enganada.

Manipulação de Hardware

Manipular a exibição da carteira de hardware não é impossível, mas muito mais complexo do que, por exemplo, simplesmente alterar a “área de transferência” do computador ou a exibição na tela do computador com um programa malicioso. A carteira deve ser roubada e depois recolocada. Exemplos são mostrados no site da Wallet.Fail.

Ataque de resgate (Ransomware)

Outra possibilidade interessante de atacar uma carteira de hardware apareceu em março de 2019. O ataque de resgate é baseado no fato de que uma carteira modificada (com o PC já comprometido) gera um endereço de recebimento que pertence à sua chave privada, mas foi escolhido aleatoriamente . Para entender isso, é preciso saber que as carteiras normalmente geram endereços da chave privada por meio de um índice que começa em 0 e depois aumenta em um: 0,1,2,3 … pequenas lacunas como 4,5,15,16 … também são possíveis.

A carteira manipulada escolhe um índice aleatório na faixa de bilhões. A transação para o seu endereço é confirmada normalmente na blockchain, mas não aparece na sua carteira. Eles ainda pertencem à chave privada, mas só podem ser encontrados com o índice de chave correto, porque nenhum software de carteira pode detectar ou pesquisar uma lacuna tão grande no índice de chave.

Alguns fabricantes, como Ledger e TREZOR-T, já anunciaram com atualizações de firmware que o ataque é “corrigido”. Mas você precisa entender que não há como corrigi-lo. Por exemplo, o Ledger emite um aviso se o índice principal estiver fora de um intervalo muito alto (acima de 50.000). Para o ataque em si, no entanto, é suficiente que o índice de chaves pule apenas alguns milhares. A diferença é: se um ataque desse tipo ocorrer, você poderá recuperar suas ADAs mais rapidamente com um alcance menor. (Como seria necessário tentar todas as possibilidades)

Conclusão

Embora uma lista longa de vetores de ataque esteja listada aqui, você precisa de acesso direto à carteira ou ao próprio PC para todos eles. Com outras carteiras você já teria perdido suas ADAs. Se você conhece os vetores de ataque, as carteiras de hardware são bastante seguras e oferecem grande flexibilidade.

O que depõe contra uma carteira de hardware é, em qualquer caso, o seu preço. Por exemplo, se você comprou ADAs por 200 dólares, não vale a pena gastar entre 60 e 120 dólares em uma carteira de hardware.

Comunidade ADA Brasil

A comunidade ADA Brasil está presente no Telegram e, além disso, temos um blog com vários materiais disponíveis para leitura. O tradutor deste texto é Joselmo Cabral.

Por fim, este texto foi promovido por colaboradores da Comunidade ADA Cardano – Brasil, única endossada pela equipe oficial no país. Confira também nosso canal no YouTube:

Saiba mais em Cardano – Carteiras e seus vetores de ataque